Locky: nueva modalidad de ciberataque

Esta nueva variante de ransomware ha sido detectada en Internet y fueron afectados usuarios de la región. Locky utiliza “macros” maliciosos en archivos de Microsoft Office, un método hasta ahora poco visto para este tipo de malware. Debido a su potencial peligrosidad, la funcionalidad de “macros” está deshabilitada por defecto, pero los ciber delincuentes intentan engañar a los usuarios para que lo habiliten y así infectar el equipo.

El ransomware está siendo distribuido mediante correos falsos que contienen adjunto un archivo de Microsoft Word. En varios de estos correos se ha utilizado el asunto “ATTN: Invoice J-[numero]” y con el mensaje “Please see the attacked invoice (Microsoft Word Document and remit payment acording to the terms listed at the bottom of the invoice”.

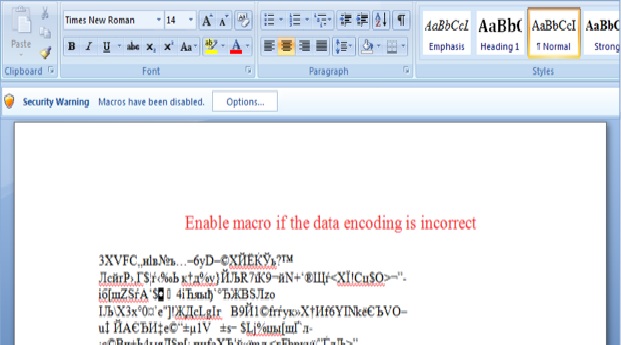

El engaño se produce de manera doble: cuando el usuario abre un documento adjunto de un remitente desconocido y cuando el usuario es engañado por el texto del documento que descargó.

Dentro del documento se ve un mensaje que pide al usuario habilitar la funcionalidad de “macros” para poder visualizar el mensaje correctamente junto con un texto sin sentido:

Una vez habilitada la funcionalidad de macros, descarga e instala el malware Locky y comienza a buscar qué unidades de almacenamiento (discos duros, discos de red, etc) existen conectados al PC, cifrando con AES los archivos que encuentre con las siguientes extensiones:

.mid, .wma, .flv, .mkv, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .qcow2, .vdi, .vmdk, .vmx, .gpg, .aes, .ARC, .PAQ, .tar.bz2, .tbk, .bak, .tar, .tgz, .rar, .zip, .djv, .djvu, .svg, .bmp, .png, .gif, .raw, .cgm, .jpeg, .jpg, .tif, .tiff, .NEF, .psd, .cmd, .bat, .class, .jar, .java, .asp, .brd, .sch, .dch, .dip, .vbs, .asm, .pas, .cpp, .php, .ldf, .mdf, .ibd, .MYI, .MYD, .frm, .odb, .dbf, .mdb, .sql, .SQLITEDB, .SQLITE3, .asc, .lay6, .lay, .ms11 (Security copy), .sldm, .sldx, .ppsm, .ppsx, .ppam, .docb, .mml, .sxm, .otg, .odg, .uop, .potx, .potm, .pptx, .pptm, .std, .sxd, .pot, .pps, .sti, .sxi, .otp, .odp, .wks, .xltx, .xltm, .xlsx, .xlsm, .xlsb, .slk, .xlw, .xlt, .xlm, .xlc, .dif, .stc, .sxc, .ots, .ods, .hwp, .dotm, .dotx, .docm, .docx, .DOT, .max, .xml, .txt, .CSV, .uot, .RTF, .pdf, .XLS, .PPT, .stw, .sxw, .ott, .odt, .DOC, .pem, .csr, .crt, .key, wallet.dat

El nombre de los archivos cifrados es modificado por un identificador único para el PC, un identificador distinto para cada archivo y con extensión .locky ([id_PC][id_archivo].locky). Por ejemplo un archivo que se llamaba imagen.jpg pasaría a llamarse: F47031A1D34B922B2A7DC23E19A9AABC.locky.

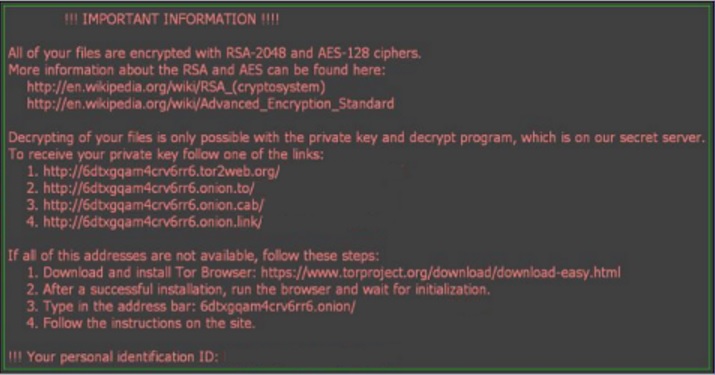

En la carpeta donde haya cifrado archivos el ransomware crea una nota de rescate con el nombre Locky_recover_instructions.txt y cambia el fondo de pantalla del usuario (%UserProfile%\Desktop\_Locky_recover_instructions.bmp) por una imagen con el mismo contenido que las notas de rescate:

Además borra todas las copias de seguridad de Windows (Shadow Volume Copies) en el PC para que no puedan usarse para restaurar los archivos. Hasta el momento no hay forma de descifrar los archivos, por lo que la solución es restaurar los archivos desde un respaldo anterior.

Recomendaciones

- No abrir archivos sospechosos enviados a través de correo electrónico.

- Mantener actualizado el respaldo de tu PC y/o servidores de archivos.

- Mantener actualizado tu antivirus.