Vulnerabilidad 0-day en productos de Cisco

Aunque todavía no se conocen exploits públicos o pruebas de concepto, esta vulnerabilidad está siendo activamente explotada.

Detalles técnicos

Cisco publicó un parche de seguridad para solucionar una vulnerabilidad que afecta a Cisco IOS Software y Cisco IOS XE Software, que permite a quien ataca tomar el control total de los sistemas afectados.

La vulnerabilidad, identificada como CVE-2023-20109, con CVSS:3.1=6.6 fue descubierta internamente y reportada por los equipos de seguridad de Cisco.

Es una vulnerabilidad de "Out-of-Bounds Write" se debe a una validación insuficiente de los atributos en los protocolos de dominio de interpretación de grupo (GDOI) y G-IKEv2 en la función GET VPN. Quien ataca puede comprometer un servidor de claves instalado o modificando la configuración de un miembro del grupo para que apunte a un servidor de claves controlado por el atacante. Esto permite la ejecucción de código arbitrario y obtener control total del sistema afectado.

Cisco confirmo que esta vulnerabilidad no afecta a los siguientes productos:

IOS XR Software

Meraki products

NX-OS Software

Detección

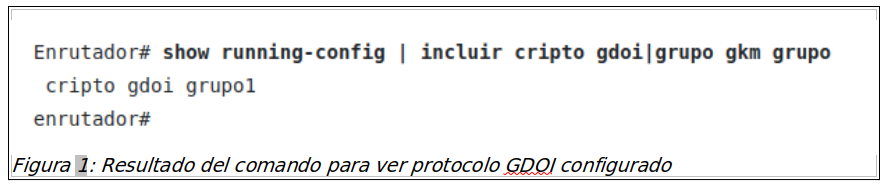

Para determinar si un dispositivo está configurado con el protocolo GDOI o G-IKEv2, inicie sesión en éste usando el comando show running-config | include crypto gdoi|gkm group en la consola de comandos (CLI).

El siguiente ejemplo muestra el resultado del comando para un dispositivo que ejecuta el software Cisco IOS XE y está configurado con el protocolo GDOI:

Mitigación

Instamos a los administradores a instalar las actualizaciones de seguridad siguiendo las instrucciones de Cisco en el siguiente enlace.