Vulnerabilidades 0-day en Exchange

Detalles técnicos

La vulnerabilidad “CVE-2022-41040" es de tipo SSRF (Server-Side Request Forgery) y está siendo utilizada para explotar remotamente CVE-2022-41082 de tipo RCE (Remote Code Execution).

El uso conjunto de ambas vulnerabilidades podría derivar en el compromiso del servidor de correo, ya que la vulnerabilidad CVE-2022-41082 es de tipo RCE (Remote Code Excecution). Si bien, es necesario autenticarse para explotar cualquiera de las dos, este ataque podría estar precedido por uno de phishing para acceder a credenciales válidas.

Recomendaciones

Detección

Realizar un monitoreo activo de eventos de login sobre las casillas de correo con el fin de identificar potenciales credenciales comprometidas. Estos eventos de login pueden realizarse desde múltiples países de origen o de países que no se espera se realicen autenticaciones.

Revisar las trazas de auditoria web con el fin de identificar eventos con el siguiente formato: autodiscover/autodiscover.json?@evil.com/ &Email=autodiscover/autodiscover.json%3f@evil.com.

Mitigación

Instamos a deshabilitar el acceso remoto a PowerShell para usuarios que no sean administradores en su organización. Información sobre como realizar esta acción en el siguiente enlace.

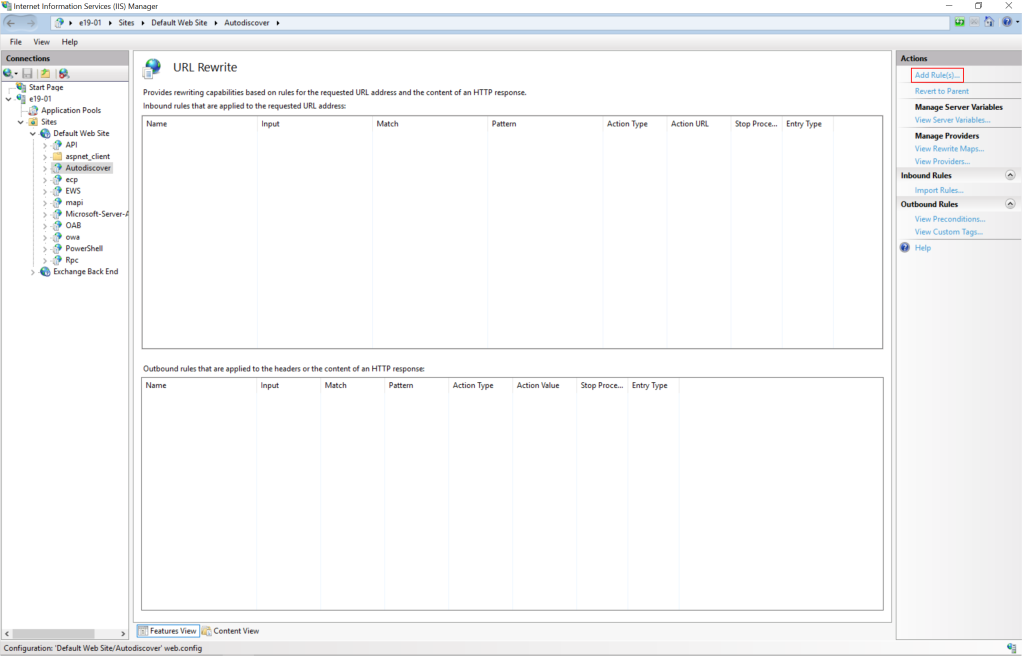

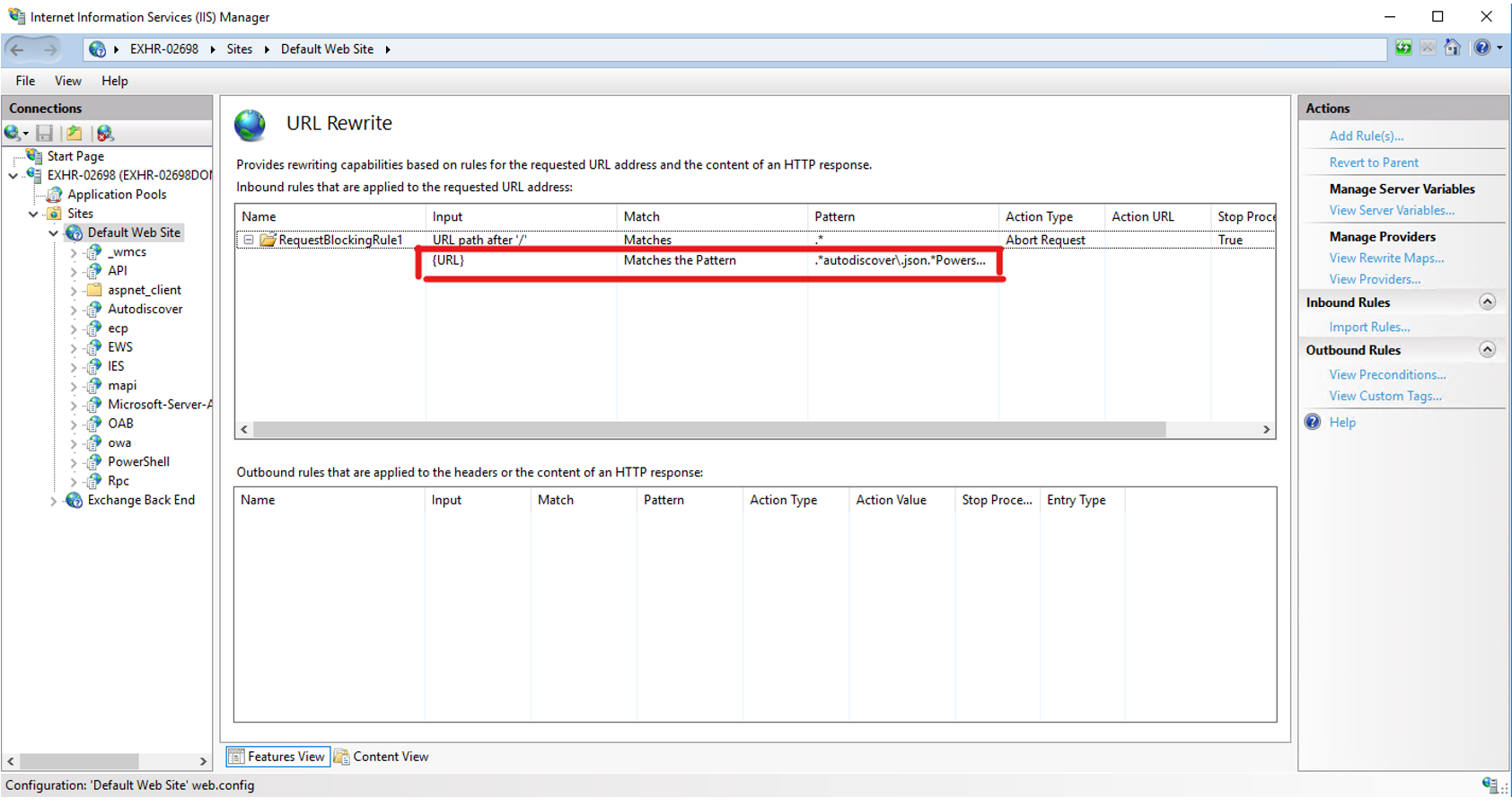

Como mitigación temporal, hasta que se libere el parche oficial, se recomienda añadir una regla de bloqueo en el módulo URL Rewrite Rule de IIS en:

“IIS Manager -> Default Web Site -> Autodiscover -> URL Rewrite -> Actions” para bloquear los patrones de ataques conocidos.

Seguir las siguientes instrucciones de reescritura de URL para deshabilitar los ataques actuales:

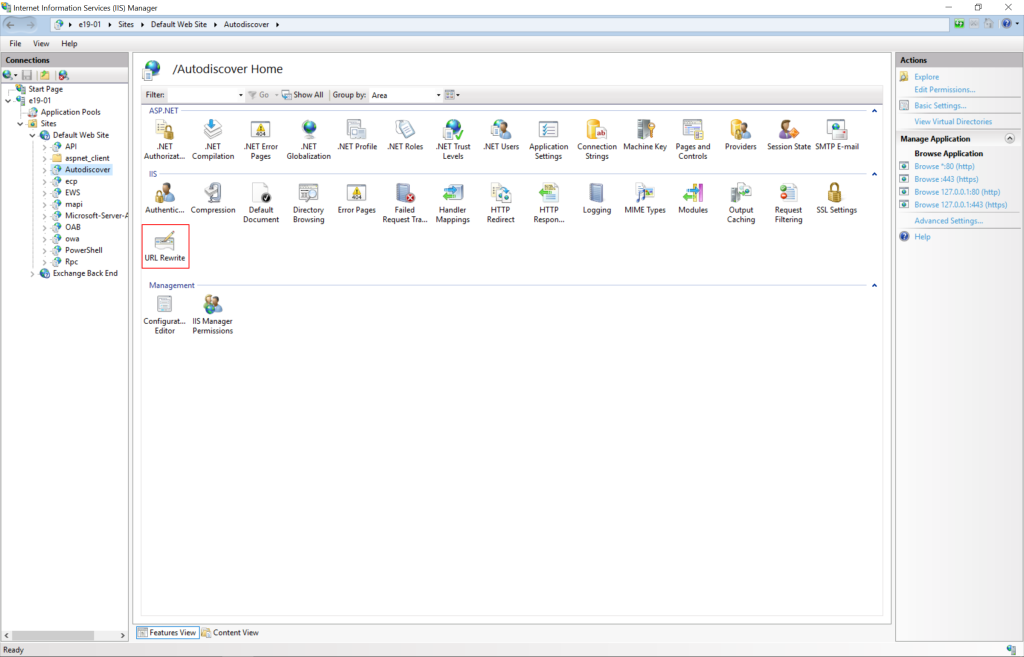

- Abrir el IIS Manager

- Expandir el sitio web predeterminado

- Seleccionar Autodiscover

- En la vista de características, seleccionar URL Rewrite

- Seleccionar Add Rules en el lado derecho del panel Acciones

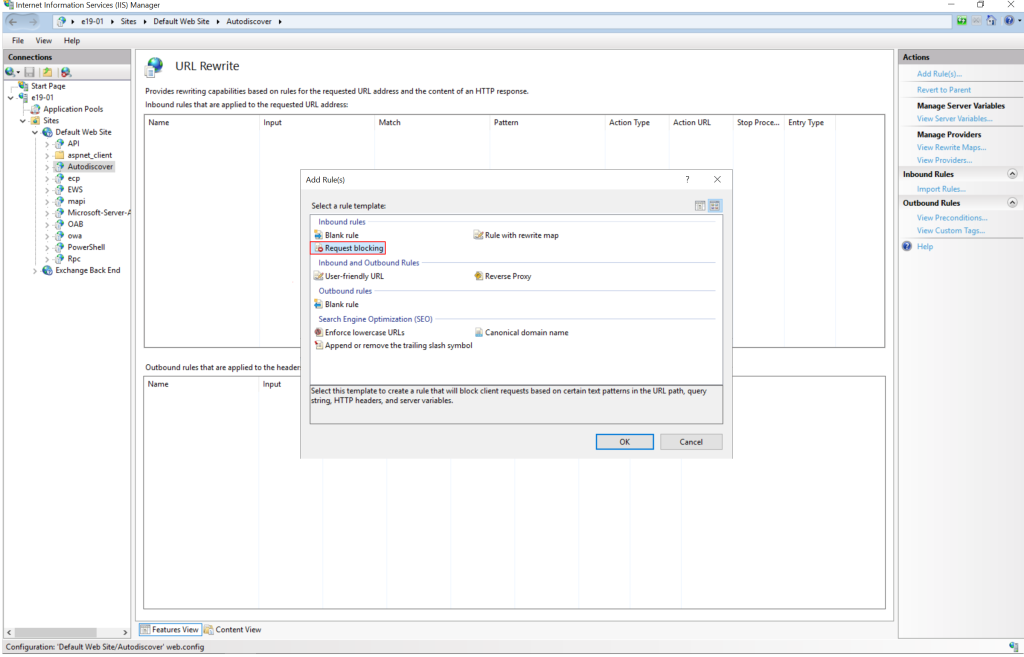

- Seleccionar Request Blocking y luego OK

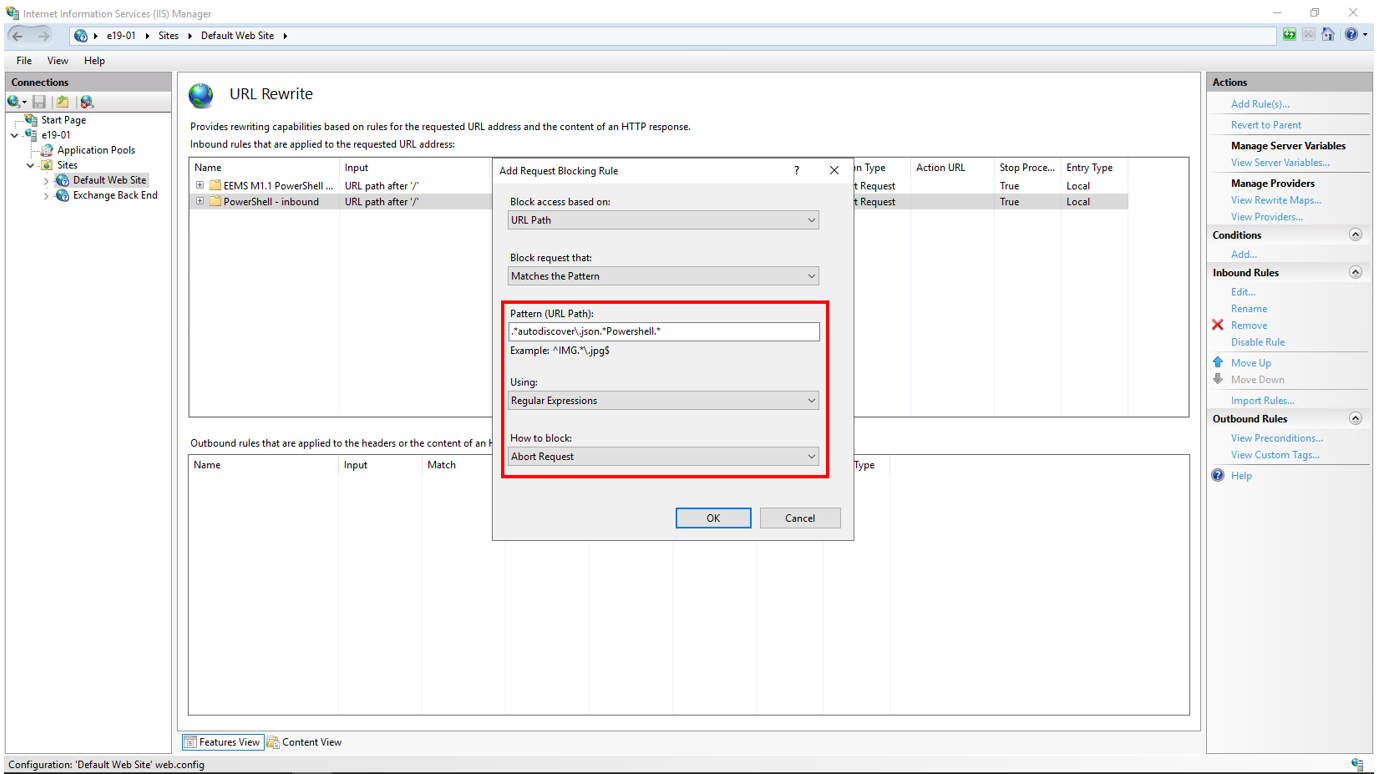

- En Pattern (URL Path) agregar el string .*autodiscover\.json.*\@.*Powershell.*

- Seleccione Regular Expressions en Using

- Seleccione Abort Request en How to block y luego en OK.

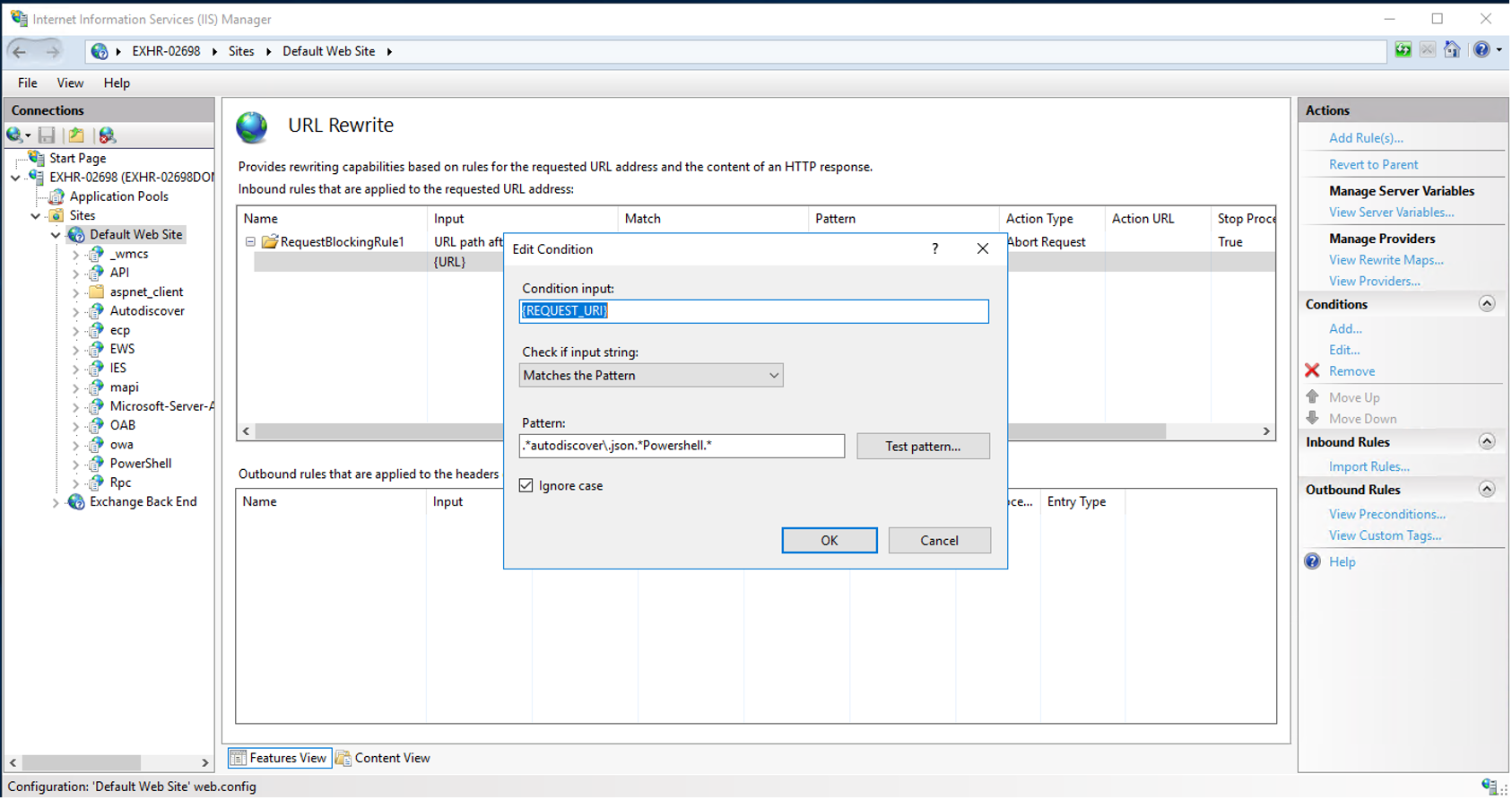

- Expandir la regla, seleccionar la regla con el Patrón .*autodiscover\.json.*\@.*Powershell.* y luego Edit en Conditions.

- Cambiar la entrada de condición de {URL} a {REQUEST_URI}

Es importante aclarar que, según Microsoft, no se conoce ningún impacto en la funcionalidad de Exchange si el módulo de reescritura de URL se instala según lo recomendado.

Sino se desea la opción de creación de regla se puede optar por estas otras 2 opciones de mitigación:

Opción 1: Para los clientes que tienen habilitado el servicio de mitigación de emergencia de Exchange (EEMS), Microsoft lanzó la mitigación de reescritura de URL para Exchange Server 2016 y Exchange Server 2019.

La mitigación se habilita automáticamente y se actualiza para incluir la mejora de la regla de reescritura de URL. Para mayor información consulte este enlace sobre este servicio y cómo verificar las mitigaciones activas.

Opción 2: Microsoft creó el script EOMTv2 para los pasos de mitigación de reescritura de URL y lo actualizó para incluir la mejora de la regla de reescritura de URL.

El script EOMTv2 se actualizará automáticamente en las máquinas conectadas a Internet y la versión actualizada se mostrará como la versión 22.10.03.1829. El script debe volver a ejecutarse en cualquier Exchange Server sin EEMS habilitado. En el siguiente enlace puede realizar la descarga del script.

Quienes se autentiquen para realizar un ataque pueden acceder a PowerShell Remoting en sistemas Exchange vulnerables y podrán activar RCE mediante CVE-2022-41082.

El bloqueo de los puertos utilizados para Remote PowerShell puede limitar estos ataques.

HTTP: 5985 HTTPS: 5986